Безопасность — это процесс, а не результат.

Брюс Шнайдер

В наибольшей безопасности тот, кто начеку, даже когда нет опасности.

Итон Сайрус, общественный деятель

О сетевой безопасности компьютера написано так много книг и статей, что, казалось бы, зачем писать еще одну? Тем не менее опыт общения с пользователями компьютера и интернета подсказывает, что тема безопасности для многих до сих пор остается и актуальной, и во многом неясной.

Но целью статьи не будет составление обзора уже написанного. В предложенном вашему вниманию материале мы объясним те сложные понятия и принципы, без понимания которых невозможно грамотно защитить свой компьютер. Советы по настройке этой защиты были выработаны автором за десять лет повседневной практики. В статье рассматривается только операционная система Windows. Все конкретные примеры касаются Windows XP.

Зачем нужно защищать домашний компьютер?

Вопрос, конечно, риторический, однако именно на него приходится в первую очередь отвечать людям, которые пользуются ресурсами интернета, не озаботившись установкой никаких средств безопасности. Логика их проста: «Нет, дескать, у меня в компьютере ничего ценного — значит, и защищать мне нечего».

Что на это можно ответить? Жить без защиты — все равно что жить в таком мегаполисе, как Москва, не запирая дверь на ключ. Что, мол, у меня возьмешь? Но представьте себе квартиру, в которой побывали грабители. Да, ничего ценного они не нашли, но копались в ваших личных бумагах и вещах, перебили ваши любимые тарелки и матерными словами исписали обои. Еще позже выяснится, что с вашего телефона грабители успели наговорить на приличную сумму с какой-нибудь экзотической страной, а через ваш балкон залезли к соседям.

Теперь переосмыслим все это в применении к компьютеру. Взломщики могут прочесть ваши личные записи и письма, выяснить ваши пароли, проделать от вашего имени платные и незаконные действия в сети, использовать ваш компьютер как отправную площадку для дальнейших атак... Думаю, продолжать не стоит.

От чего мы защищаемся?

Как правило, пользователи ресурсов интернета защищаются от двух видов угроз:

Хакерское вторжение. При недостаточной защищенности кто-то может получить доступ к вашему компьютеру извне и делать на нем что угодно без вашего ведома.

Заражение вирусами или троянами. Когда в ваш компьютер проникает некий вредоносный программный код (malware), он может что-то нарушить в работе компьютера, украсть ваши личные записи или обеспечить хакеру, хозяину этого malware, доступ в ваш компьютер снаружи.

Чем они различаются?

Троян — цельный программный объект: исполняемый файл, динамически загружаемая библиотека или активный объект (ActiveX), который регистрирует себя одним из множества способов для автоматического запуска при следующем старте операционной системы.

Вирус — программный кусок, который внедряется в другую программу. Это может быть не только исполняемый файл, но и программа по загрузке диска или дискеты. Вирус активизируется при запуске своей программы-носителя и обладает способностью размножения, перенося свой код в новых носителей.

История терминологии

Компьютерные вирусы неспроста были названы в честь своих органических собратьев. Между ними есть много общего: сам по себе вирус не жизнеспособен. Он представляет собой кусок кода ДНК, который может размножаться, лишь попав внутрь живой клетки. Там вирус встраивается в ее ДНК и начинает создавать свои копии, мешая нормальной работе организма.

Впервые термин «вирус» в применении к саморазмножающимся компьютерным программам применил Лен Эйделман (Лехайский университет, США) в 1983 г.

В том же году Фред Коэн, которого считают родоначальником современной компьютерной вирусологии, на семинаре по компьютерной безопасности в Лехайском университете на системе VAX 11/750 продемонстрировал вирусоподобную программу, способную внедряться в другие объекты. Годом позже, на 7-й конференции по безопасности информации, он дал первое научное определение термину «компьютерный вирус», определив его как программу, которая способна заражать другие программы, модифицируя их с целью внедрения своих копий.

Три принципа защиты

К ним относятся:

Эшелонированная оборона;

Избыточность обороны;

Профилактика.

Рассмотрим вопрос подробнее.

Эшелонированная оборона

На самом компьютере эту оборону следует выстраивать в четыре эшелона.

1. Закрыть основные «дыры».

2. Настроить файрвол.

3. Установить антивирус и антишпион.

4. Ограничить права интернет-приложениям.

Представьте себе, что ваш компьютер — некая страна, по которой злоумышленник собирается нанести ракетный удар. Есть четыре способа предотвратить катастрофу. Первый — разрушить его взлетные площадки. Второй, не менее эффективный, чем первый, — сбить ракету на взлете, то есть еще над территорией противника. Третий — сбить ее на подходе, уже над своей территорией. Четвертый — предотвратить взрыв уже упавшей ракеты. Именно так отрабатывают попытку вторжения зловредных программных кодов перечисленные выше четыре эшелона обороны. Почему — я поясню, когда мы будем разбирать каждый из этих уровней.

Перечисленные выше уровни обороны носят программный характер — software — и находятся внутри компьютера. Однако есть еще один уровень — защита на уровне роутера. Его можно назвать нулевым уровнем, потому что эта защита находится вне компьютера и носит программно-аппаратный характер — firmware. Роутер актуален не для всех пользователей, поэтому разговор о его настройке отложим до конца статьи.

Избыточность обороны

Не бойтесь закрывать какие-то опасные возможности для вторжения извне сразу на нескольких уровнях. И не только потому, что сомневаетесь в их надежности, но и потому, что иногда приходится на время один из уровней отключать. Что вам первым делом скажет служба техподдержки провайдера, если вы пожалуетесь, что перестал работать интернет? Вам предложат: «Сначала отключите файрвол и проверьте, работает ли интернет без него». Знакомые слова?

Профилактика

Не слишком полагайтесь на эшелонированную оборону. Полностью проверяйте весь компьютер на наличие вирусов, даже если нет никакого повода для такой проверки. Пусть это будет такой же регулярной процедурой, как дефрагментация жесткого диска или протирание пыли с монитора.

Обязательно проверяйте все чужие программы перед их первым запуском. Это касается не только исполняемых exe-файлов, но и, например, документов Microsoft Office, так как они могут содержать вредоносные макросы.

И всегда проверяйте свой компьютер, если ведет он себя хоть в чем-нибудь необычно. Поверьте, лучше потерять сейчас немного времени, чем потом — ценную информацию и душевные силы.

Рассмотрим подробнее эшелонированную оборону.

Первый эшелон: закрываем «дыры»

Представьте себе компьютер в виде средневековой крепости, окруженной стеной. При проверке ее обороноспособности первое, что приходит в голову, — посмотреть, нет ли в этой стене дыр и крепко ли заперты ворота. Что же следует делать вам как феодалу перед лицом нашествия дикарей с севера? Придерживайтесь следующих правил:

Обязательно защищайте паролем вход в ваш компьютер, даже если вы пользуетесь им единолично. С тех пор как вы начали выходить в интернет, эту единоличность придется отстаивать.

Регулярно устанавливайте все критические обновления операционной системы. Это можно делать или через сайт Microsoft (update.microsoft.com), или через функцию автоматического обновления Windows (Панель управления ![]() Автоматическое обновление).

Автоматическое обновление).

Закройте потенциально опасные службы системы, которыми вы не пользуетесь.

Доступ к списку служб проще всего получить, вызвав контекстное меню (правой кнопкой мыши) иконки Мой компьютер ![]() Управление

Управление ![]() Службы. Список служб откроется при этом на правой панели окна. Альтернативный способ: кнопка Пуск

Службы. Список служб откроется при этом на правой панели окна. Альтернативный способ: кнопка Пуск ![]() Панель управления

Панель управления ![]() Администрирование

Администрирование ![]() Службы.

Службы.

Здесь нет и не может быть общего рецепта, так как многое зависит от того, какое оборудование вы используете, есть ли у вас домашняя сеть, как она организована. Обычно в домашних условиях стоит отключить следующие службы:

Telnet. Эта служба позволяет удаленному пользователю входить в вашу систему и запускать программы. Протокол, по которому она работает, Teletype Network, даже не использует шифрование.

Удаленный реестр (Remote Registry Service). Позволяет удаленным пользователям изменять параметры реестра на вашем компьютере.

Узел универсальных PnP-устройств (Universal Plug and Play Device Host). Такие устройства пока еще редкость, поддержка их обычно не требуется.

NetMeeting Remote Desktop Sharing. Эта служба обеспечивает удаленный доступ пользователей к вашему рабочему столу Windows. Если вы не собираетесь проводить у себя дома видеоконференции, зачем оставлять лишнюю уязвимость?

Второй эшелон: настраиваем файрвол

Термин файрвол происходит от английского firewall и в переводе означает «огненная стена». Он пришел к нам из лексикона пожарных. Искусственно созданной стеной огня, пущенной навстречу, останавливают лесные пожары. Употребляется и немецкий термин брандмауэр, означающий то же самое. В русском языке существует также термин межсетевой экран, однако из-за своей тяжеловесности и многозначности слова «сетевой» широкого распространения он не получил.

Файрвол служит в первую очередь для фильтрации пакетов информации, идущих из сети в ваш компьютер и, наоборот, из вашего компьютера в сеть. Для защиты от вторжения снаружи, отключения потоков рекламы, ограничения доступа детей к нежелательным сетевым ресурсам файрвол незаменим. Кроме того, он весьма эффективен и для защиты компьютера от попадания в него зловредных программных кодов. При грамотно настроенном файрволе антивирусная система будет просто простаивать, так как ракеты противника, сбитые еще на взлете, просто не смогут до антивируса долететь. Чтобы рассказать о том, как это происходит, и о настройках файрвола, придется сделать небольшое теоретическое отступление и объяснить принципы работы интернет-протоколов.

Немного теории

Любая ваша деятельность в интернете так или иначе представляет собой клиент-серверное взаимодействие. Когда вы открываете страницу любого сайта, ваш веб-клиент, иначе называемый браузером, делает запрос на эту страницу веб-серверу (обычно это Apache или IIS), который обслуживает нужный вам сайт. Сначала браузер получает просто «голый» текстовый HTML-файл. Проанализировав и заметив на странице ссылки на рисунки, сценарии и прочие встраиваемые объекты, он отправляет за ними дополнительные запросы на веб-сервер.

А теперь представьте себе, что браузер обнаруживает ссылку на загрузку вредоносного объекта (чаще всего это ActiveX) и посылает веб-серверу запрос на его получение. Вот она — та самая ракета, которая начинает свой полет. Как видите, ее взлет начинается на самом деле с вашей же подачи, и на вашу же территорию произойдет потом ее падение. Если вы закроете получение ActiveX для всех сайтов, кроме доверенных и указанных в списке исключений, вы тем самым перекроете кислород большей части потенциальных троянов, ссылки на которые встречаются на страницах сайтов.

Веб-клиент и веб-сервер — это лишь один из примеров клиент-серверного взаимодействия, которым вы пользуетесь ежедневно. Ваш почтовый клиент (это может быть Outlook, TheBat и т.п.) обращается к двум типам почтовых серверов, обслуживающих отправку почты (smtp-серверы) или ее прием (например, pop или imap-серверы).

Как же конкретный клиент находит свой сервер, а сервер отсылает ответ именно тому клиенту, который сделал запрос? Для этого используются два идентификатора. Первый из них — IP-адрес, который определяет компьютер. Второй — порт, который определяет конкретное приложение в данном компьютере или его часть, если это приложение использует несколько портов. Чем-то это напоминает позиции на конверте бумажного письма: «Куда?» и «Кому?». IP-адрес компьютера это, разумеется, «Куда?», в какую страну, город, улицу и квартиру. А порт — это «Кому?», какому из обитателей этой квартиры. Он может иметь номер от 0 до 65535 и вместе с IP-адресом образует уникальную пару, которая называется сокетом (от англ. «розетка»). В ходе TCP/IP соединения клиент-сокет делает запрос к сервер-сокету и получает от него ответ.

Особенность работающего сервер-сокета в том, что он держит свой порт статически открытым, находясь в режиме прослушивания. Web-серверы по умолчанию используют для этого порт 80, ftp-серверы — порт 21, smtp — 25. Порты с 0 по 1023 являются служебными и зарезервированы за известными серверами. Когда ваш браузер делает запрос к веб-серверу, обслуживающему сайт, происходит следующее. Браузер динамически открывает для связи первый попавшийся свободный, но не служебный порт и посылает информационные пакеты веб-серверу, в заголовке которых всегда указывает:

1. IP-адрес своего компьютера;

2. Свой динамический порт, который только что открыл для связи;

3. IP-адрес удаленного компьютера;

4. Порт, на котором работает веб-сервер удаленного компьютера (чаще всего это 80).

Слово «удаленный» употребляется здесь условно, так как ничто не мешает вам установить веб-сервер на собственный компьютер. Так обычно и поступают веб-дизайнеры при разработке серверной части сайта.

На заметку: веб-сервер — это не компьютер, на котором физически расположен сайт. Это программа, которая работает на этом компьютере.

Итак, веб-сервер получает пакет, обрабатывает его у себя и точно знает, куда послать ответ. Ответом является та страница, которую вы увидите потом в окне своего браузера. Только при этом IP-адреса и порты он меняет местами в заголовке обратного пакета. Пример подходит не только для веб: работа почты, ICQ, Skype и многих других интернет-приложений принципиально не отличается от нарисованной выше упрощенной схемы.

Почему упрощенной? Да хотя бы потому, что при реальном обращении к сайту журнала «Лучшие компьютерные игры» мы обращаемся к нему по его URL (http://www.lki.ru), а вовсе не по его IP-адресу (http://88.210.56.11), который никто не был бы в состоянии упомнить. URL (universal resource locator) это универсальный определитель расположения сетевого ресурса. Когда мы обращаемся к URL, в игру вступает служба доменных имен DNS (domain name service). Она быстро и незаметно для нас расшифровывает URL и возвращает браузеру соответствующий IP-адрес.

Выбор файрвола

Теперь, когда основные понятия разъяснены, можно приступить к главному — к настройке файрвола. Сегодня на рынке существует немало популярных файрволов, не считая встроенного в Windows XP. Но он обладает ограниченными возможностями, поэтому его обычно заменяют на более серьезный. Назовем некоторые из них, с указанием сайтов, откуда можно получить детальную информацию.

Последнюю версию Agnitum Outpost вы можете найти на нашем диске, в наборе базовых программ.

Agnitum Outpost (www.agnitum.com)

Kerio (www.kerio.com)

Norton (www.symantec.com)

ZoneAlarm (www.zonealarm.com)

В этой статье будут приведены лишь общие принципы настройки, но ориентироваться мы будем на Agnitum Outpost Firewall версии 3.0.

Это важно: никогда не устанавливайте на одной машине два или более файрвола одновременно, иначе они могут сцепиться друг с другом мертвой хваткой. Устанавливая на компьютере сторонний файрвол, сначала обязательно отключите встроенный в Windows.

Закрываем порты

Серверные приложения, открывающие свои порты для прослушивания, есть и на вашем компьютере. Например, для связи компьютеров через локальную сеть используются порты 135-139 и 445, что делает их открытость для внешнего мира особенно опасной. О некоторых из серверных приложений своего компьютера, открывающих порты, вы можете даже не подозревать, но о них и об их уязвимости хорошо осведомлены создатели троянов. Кроме того, многие из попадающих на ваш компьютер троянов после активизации также открывают свой порт для доступа извне своему хозяину.

Что значит «закрыть порт»? Это вовсе не означает, что порт будет закрыт на уровне приложения, открывшего его для своей работы. Это означает, что порт будет закрыт на уровне файрвола для внешнего доступа, так как при работающем файрволе весь интернет-трафик проходит через него и только через него. Если, например, закрыть на вход порты 135-139 и 445, никто не сможет получить доступ к файловой системе вашего компьютера через локальную сеть. Если же закрыть те же самые порты на выход, вы, наоборот, лишите себя доступа к файловым системам других компьютеров локальной сети.

Обычно следует закрыть на вход все служебные порты без разбора (интервал: 1-1023), тем самым перекрыв доступ не только по локальной сети, но и по другим потенциально опасным каналам — например, telnet или ftp. Разумеется, следуя принципу избыточности, следует закрыть и соответствующие службы, если они вами не используются.

Это важно: не закройте по ошибке интервал портов 1-1023 не только на вход, но и на выход. Достаточно закрыть на выход лишь порт 80 — и доступ к большинству сайтов будет заблокирован.

Общие принципы настройки правил

Фильтрация входящего и выходящего через порты трафика осуществляется в файрволах с помощью набора правил. Правила бывают общими, действующими для всех приложений, и особыми, указанными только для конкретных приложений. По осуществляемому действию они делятся на запрещающие и разрешающие.

Закрыть опасные порты разумнее всего через общие правила. При описании каждого правила кроме действия (разрешить, блокировать) вам нужно будет указать:

Интернет-протокол (в данном случае — TCP или UDP);

Направление трафика (входящий или исходящий);

Локальные адреса и порты;

Удаленные адреса и порты.

Как оформить правило, закрывающее все служебные порты на вход? Для файрвола Outpost вам придется для этого создать два запрещающих правила (одно для TCP, другое — для UDP):

Интернет-протокол — TCP или UDP;

Направление трафика — входящий;

Локальные порты — 1-1023.

Неуказанные пункты означают, что правило действительно для любого локального адреса и любых удаленных адресов и портов.

На заметку: при TCP-соединениях клиент и сервер сначала договариваются между собой об установлении канала связи, а потом уже гоняют по нему друг другу данные, с гарантией доставки. При связи по UDP сеанс не устанавливается, просто посылается пакет информации на нужный адрес. Образно говоря, TCP-связь напоминает разговор людей по телефону, а UDP — общение посредством бумажной почты или sms.

Представьте теперь себе более сложную ситуацию. У вас в квартире два компьютера, соединенных по локальной сети. Один из них ваш, а второй отдан на откуп детям, родителям или гостям. Вы хотите открыть доступ к ряду своих директорий по локальной сети второму компьютеру, но при этом запретить подобный доступ кому-либо другому извне. Чтобы решить эту проблему, надо создать еще два разрешающих правила для TCP и UDP:

Интернет-протокол — TCP или UDP;

Направление трафика — входящий;

Локальные порты — 135-139;

Удаленные адреса — здесь надо указать IP-адрес второго компьютера в домашней сети.

Это новое разрешающее правило должно быть расположено выше общего запрещающего. Файрвол Outpost анализирует список сверху вниз до тех пор, пока не найдет правило, однозначно объясняющее ему, как себя вести в возникшей ситуации. Если запрос придет со второго компьютера, файрвол найдет разрешающее правило и прекратит дальнейший анализ. Если же придет чужой запрос извне, анализ будет продолжаться далее (ведь удаленный адрес не совпал!), пока не дойдет до запрещающего правила.

Кроме общих можно настроить и отдельный набор правил для каждого из ваших приложений, взаимодействующих с внешним миром. Принцип настройки остается тем же. Для облегчения жизни рядовым пользователям файрволы обычно имеют готовые шаблоны из наборов правил для основных типов приложений (браузер, почта, ICQ и т.п.), равно как и готовый набор общих правил, устанавливаемый по умолчанию.

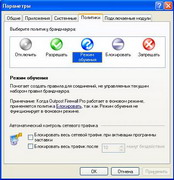

Настройка правил в файрволе Outpost

Откройте файрвол двойным щелчком на его значке в системном трее. Затем откройте в нем форму настройки, нажав на кнопку Параметры ![]() закладка Системные

закладка Системные ![]() раздел Глобальные правила

раздел Глобальные правила ![]() кнопка Параметры. Попав в список общих правил, вы увидите, что они неплохо настроены по умолчанию. Остается только немного ужесточить меры безопасности, закрыв служебные порты. Возможно, следует закрыть еще и некоторые дополнительные порты, о существовании которых можете знать только вы сами, так как это зависит от установленных вами приложений.

кнопка Параметры. Попав в список общих правил, вы увидите, что они неплохо настроены по умолчанию. Остается только немного ужесточить меры безопасности, закрыв служебные порты. Возможно, следует закрыть еще и некоторые дополнительные порты, о существовании которых можете знать только вы сами, так как это зависит от установленных вами приложений.

На той же форме Параметры на закладке Приложения вы увидите список тех ваших приложений, для которых уже установлены особые правила. Все они разбиты на три группы: запрещенные, доверенные и приложения пользовательского уровня. Каждому из приложений можно для начала установить шаблонный набор правил, соответствующий его назначению. Так, например, если это QIP, напрашивается шаблон для ICQ. Если вы недавно установили Safari, используйте шаблон для браузера.

Более тонко безопасную работу приложений можно настроить, установив файрволу режим обучения на закладке Политики. В ходе дальнейшей работы с приложением будут всплывать вопросы, как поступить в той или иной ситуации, и на основе ваших ответов будут оформляться новые правила. Среди возможных вариантов ответа, кроме предложения создать правило, будут и варианты: запретить или разрешить данному приложению все действия, запретить или разрешить однократно текущее действие.

Совет: здесь я хочу вас предостеречь. Запретив вашему любимому браузеру все действия, вы после этого не попадете ни на один сайт. Это характерная ошибка начинающего пользователя файрвола Outpost. Решается эта проблема путем изменения настроек файрвола: перемещением приложения из списка запрещенных обратно на пользовательский уровень.

Но существуют программы, работа которых напрямую с интернетом не связана. Они используют его лишь для онлайн-регистрации и обновления версии. Если у вас и так уже все зарегистрировано, а автоматических обновлений вы предпочитаете не делать, ничто не мешает вам переместить такое приложение в список запрещенных.

Что же касается списка программ, которым разрешены любые действия, в этот список должны попадать очень немногие. Например, я помещаю туда только программы, написанные мной собственноручно.

Настройка безопасной работы ICMP-протокола

Протокол ICMP используется как вспомогательный, для TCP/IP-соединений. Он нужен для передачи сообщений об ошибках и для проверки связи. Происходит это следующим образом — посылается эхо-сигнал, получается эхо-ответ. Именно на этом протоколе работает команда ping. Для этого зайдите в командную строку через Пуск ![]() Выполнить

Выполнить ![]() cmd и наберите команду: ping www.lki.ru

cmd и наберите команду: ping www.lki.ru

Мы можем проверить доступность для нас этого сайта. Конечно, если протокол ICMP не заблокировал провайдер.

На обманных действиях с ICMP-пакетами основан ряд хакерских атак, поэтому отнестись к его настройке следует серьезно. Если не вдаваться в тонкости, главная идея здесь состоит в следующем: от вас эхо-запросы идти могут, но к вам чужие эхо-запросы поступать не должны. К вам эхо-ответы возвращаться могут, но от вас эхо-ответы возвращаться не должны.

Иными словами, вы сеть сканировать с помощью эхо можете, а сеть вас сканировать не в праве. Настроить эти параметры в файрволе Outpost можно с закладки Системные ![]() раздел ICMP

раздел ICMP ![]() кнопка Параметры. По умолчанию настройки стоят довольно разумные, вам достаточно будет просто убедиться, что правила безопасного обмена эхо-сигналами соблюдаются.

кнопка Параметры. По умолчанию настройки стоят довольно разумные, вам достаточно будет просто убедиться, что правила безопасного обмена эхо-сигналами соблюдаются.

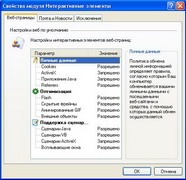

Защита от интерактивных элементов

Для управления интерактивными элементами откройте в файрволе Outpost на форме Параметры ![]() закладка Подключаемые модули

закладка Подключаемые модули ![]() пункт Интерактивные элементы. Откроется новая форма с тремя закладками. Первая относится к веб-страницам, на ней всегда стоит поставить запрет на два наиболее опасных элемента: ActiveX и Java Applet. Только не перепутайте их с JavaScript — сценариями Java.

пункт Интерактивные элементы. Откроется новая форма с тремя закладками. Первая относится к веб-страницам, на ней всегда стоит поставить запрет на два наиболее опасных элемента: ActiveX и Java Applet. Только не перепутайте их с JavaScript — сценариями Java.

Это важно: подобные запреты могут усложнить жизнь людям, регулярно играющим в онлайновые игры. Если вы доверяете им настолько, что можете позволить загружать свои ActiveX и приложения Java, просто внесите их в список исключений (третья закладка) и настраивайте отдельно.

Невозможно эффективно защититься от троянов, разрешая свободное проникновение в свою систему и автоматическую установку объектов ActiveX. Под эффективной защитой стоит понимать такую защиту, когда на долю антивируса не остается работы.

Для почтовых клиентов следует закрыть вообще все интерактивные элементы. При такой политике единственным способом заражения через почту является запуск прикрепленного к письму подозрительного исполняемого файла. Но кто же в здравом уме решит запускать неизвестные программы, полученные от неизвестного адресата?

Подобное следует удалять сразу. Даже известные файлы, полученные от доверенного лица, всегда следует сначала проверить на вирусы. Друзья не желают вам зла, но их компьютер вполне может быть уже заражен.

Совет: не забывайте всегда закрывать настройки файрвола на пароль. Дело в том, что многие вредоносные программы стремятся сразу же после своей активизации эти настройки изменить в свою пользу. Зачем облегчать им жизнь? Сказанное касается и антивирусных программ, речь о которых пойдет в следующем разделе.

Третий эшелон обороны: антивирусы и антитрояны

Сегодня на рынке представлено немало платных и бесплатных антивирусных и антитроянских программ. Часто эти виды защит комбинируют в одном продукте. Назовем лишь некоторые наиболее популярные, с указанием сайтов, откуда можно получить детальную информацию. Кроме того, AntiVir Personal вы можете легко раздобыть на любом нашем диске, в наборе базовых программ.

Бесплатные:

аvast! Home Edition (www.avast.com)

AVG Free (www.grisoft.com)

Платные:

Антивирус Касперского (www.kaspersky.ru)

Dr.Web (www.drweb.ru)

Eset NOD32 (www.eset.com )

McAfee (http://us.mcafee.com)

Это важно: как и в случае с двумя файрволами, не следует устанавливать более одного антивируса на свой компьютер. При установке одной антивирусной программы следует обязательно деинсталлировать предыдущую. В противном случае они будут конфликтовать друг с другом.

Помните и про то, что антивирусные базы нужно обновлять ежедневно. В противном случае программа сможет спасти вас только от старых вирусов, а новые появляются на свет с завидной регулярностью.

Прокол Нортона

Фирма Symantec — сегодня один из лидеров в области компьютерной безопасности. Ее антивирусный продукт носит название Norton AntiVirus. Однако в 1988 году Питер Нортон сделал заявление, в котором категорически отрицал возможность существования компьютерных вирусов. Он официально объявил их мифом и сравнил со сказками о крокодилах, живущих в канализации Нью-Йорка.

А ведь в ноябре того же года мир поразила эпидемия сетевого червя Морриса. Несмотря на то, что червь этот создавался не с разрушительными целями, он нанес ущерб в 96 миллионов долларов, а его автор (в 1988 году ему было 23 года) стал первым человеком, осужденным за написание и распространение компьютерных вирусов.

Существует особый класс программ, защищающих вашу систему. В последнее время их все чаще называют антишпионами. Они специализируются на поиске установленных в вашем компьютере программ, которые так или иначе маскируют свои действия и свое присутствие.

Из бесплатных подобных программ можно назвать:

AVG Anti-Spyware (http://free.grisoft.com/ww.download-avg-anti-spyware-and-anti-rootkit)

Ad-Aware Personal (www.lavasoft.com/products/ad_aware_free.php)

AVZ (www.z-oleg.com)

Программы такого типа обычно не конфликтуют с «большими» антивирусами и могут быть установлены дополнительно.

Говоря об антивирусах, надо упомянуть и об особых антивирусных программах cureit. Они служат не для резидентной защиты компьютера, а лишь для его периодического сканирования и лечения. Такие программы не требуют инсталляции, компактны, практически не конфликтуют с другими антивирусами и могут быть запущены с носителя USB-flash и даже в Safe Mode работы компьютера. Одна из наиболее интересных программ такого типа на сегодняшний день — бесплатная cureit от Dr.Web. Скачать ее можно с сайта: freedrweb.com. Только что скачанная программа всегда содержит в себе свежую антивирусную базу.

А раз уж речь зашла о носителях flash, следует упомянуть, как защитить свой компьютер от троянов, передаваемых с компьютера на компьютер через переносные устройства. Идея этого заражения основана на автозапуске, том самом, который был разработан для автозапуска программ на CD и DVD-дисках.

В корне файловой системы прописывается текстовый файл autorun.inf, в котором и указывается, какой исполняемый файл должен быть запущен, когда ваш CD, DVD или flash-носитель будет вставлен в соответствующий ему разъем и опознан.

Для этого зайдите в реестр: Пуск ![]() Выполнить

Выполнить ![]() regedit и найдите там ключ HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

regedit и найдите там ключ HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

Посмотрите, какое значение выставлено в параметре NoDriveTypeAutoRun. Если у вас система Windows XP, в шестнадцатеричном виде по умолчанию стоит число 91. Измените его на шестнадцатеричное 95 — и вы забудете об этой проблеме. Автозапуск с таких носителей, как USB-flash, будет заблокирован. Добавляя число 4 (100 в двоичном представлении) к шестнадцатеричному числу 91, вы тем самым устанавливаете бит запрета для автозапуска с такого типа устройств.

Четвертый эшелон: ограничение прав приложений

Вернемся к нашему образу с летящей ракетой. Допустим, файрвол не сработал. Может быть, вы разрешили ненадежному сайту загружать к вам ActiveX или получили опасный объект по другому каналу. Ракета на взлете не была сбита. Допустим, что и антивирус не сработал, не распознал вредоносный код.

Все ли уже потеряно? Можно ли сделать так, чтобы упавшая ракета не взорвалась? Да, можно. Сам по себе троян, когда он попадает к нам в качестве простого файла, еще не опасен. Мы легко его опознаем и вычистим при плановой проверке. Опасным он станет с того момента, как будет впервые запущен или сумеет зарегистрироваться в реестре (иногда и в win.ini файле) и обеспечить себе автозапуск при старте операционной системы.

Почему попавшие в нашу систему чужеродные объекты с такой легкостью в ней регистрируются? Да потому, что на домашнем компьютере все мы работаем в Windows от имени пользователя с административными правами. Если так делают и не все, то подавляющее большинство пользователей. Браузер, почтовая программа и прочие интернет-приложения наследуют эти административные права. Но, что хуже всего, те же права они передают по наследству и объектам, которые загружают со зловредных сайтов.

Хорошее решение этой проблемы предложила сама фирма Microsoft. Но это решение подойдет только для Windows XP и Windows Server 2003. С сайта download.microsoft.com можно скачать небольшое приложение DropMyRights. Его следует установить, а затем через него запускать все программы, работающие с интернетом. Как и следует из названия, задачей DropMyRights служит изъятие у процесса, через него запускаемого, наиболее опасных административных прав. К ним следует отнести, например, регистрацию в реестре, запись файла в системную директорию и т.п. Имя нашей программы будет указываться при запуске DropMyRights в качестве ее параметра. Вот, например, как выглядит запуск почтового клиента до установки DropMyRights:

d:\inet\TheBat\thebat.exe

А вот как после:

d:\inet\DropMyRights\DropMyRights.exe d:\inet\TheBat\thebat.exe

Как видите, все очень просто. Достаточно перенастроить иконки на рабочем столе. Для особых случаев можно держать для браузеров и альтернативные иконки, не ограничивающие их в правах.

Защита на уровне роутера

Роутер есть не у всех. Его обычно используют те, кто держит дома два или более компьютера, чтобы удобно развести между ними доступ к интернету и организовать локальную сеть. Сам по себе роутер — уже начальный эшелон обороны, так как в нем обычно имеется аппаратный файрвол, и порты на вход по умолчанию закрыты.

На практике это означает, что просто так, за здорово живешь, к вам вторгнуться уже никто не сможет. Роутер пропускает внутрь лишь ту информацию, которую затребовали через него ваши приложения. Рассматривать настройку встроенного в роутер файрвола мы сейчас не будем, так как она, в общем, соответствует написанному выше, а в деталях сильно зависит от конкретной модели.

Защиту, которую предоставляет роутер, можно свести к нулю, если не соблюдать элементарных правил безопасности.

1. Если у вас нет необходимости управлять своим роутером снаружи — например, находясь в офисе, — обязательно отключите такую возможность в его настройках. Разумеется, если он вообще такой возможностью обладает.

2. Если же управлять роутером снаружи иногда приходится, всегда изменяйте фабричный пароль администратора на свой. При этом, разумеется, придерживайтесь общих принципов формирования паролей. Пароль должен быть:

Достаточно сложным. «1111», «123», «qwerty» или дата рождения не годятся;

Достаточно длинным, иначе его подберут грубым перебором. В идеале это от 8 до 20 символов;

Не содержать в себе осмысленных слов. Лучше всего, чтобы он являлся случайным сочетанием разных цифр, прописных и строчных букв.

О паролях

В книге лауреата Нобелевской премии по физике Р.Ф. Фейнмана «Вы, конечно, шутите, мистер Фейнман!» описан эпизод, как один из военных для хранения особо секретных документов по атомному проекту заказал себе и особенный сейф. Чтобы показать, насколько сейф был мощный, достаточно процитировать, как его вносили в здание: «Кабинет капитана помещался на третьем этаже одного из тех собранных на скорую руку деревянных зданий, в которых у всех нас были кабинеты, а заказанный им сейф был железный и тяжелый. Такелажникам пришлось делать деревянные помосты и использовать специальные тали, чтобы поднять его по лестнице».

Когда же пришло время сейф списать, для его взлома (капитан отсутствовал) пригласили слесаря, который очень быстро справился со столь сложной задачей. Вот как он описал свои действия: «Я знаю, что замки приходят с завода установленными на 25_0_25 или на 50_25_50, и подумал: «Чем черт не шутит... Может, этот олух не потрудился сменить комбинацию». Вторая комбинация открыла замок».

Как видите, никакой сейф не поможет, если человек не будет соблюдать элементарных правил безопасности.

Из соображений избыточности защиты всегда стоит выполнять оба эти пункта.

Это совет: если вам в будущем придется перепрошить свой роутер, перед этой ответственной процедурой возвращайте фабричный пароль, а после ее окончания вновь устанавливайте свой. Такая предосторожность связана с тем, что в новой прошивке максимальная длина пароля может оказаться меньше, чем длина вашего пароля.

Особую тему для разговора представляет защита Wi-Fi роутера. Обладая беспроводной связью, он дополнительно уязвим. Вот минимальный перечень действий, которые нужно совершить, чтобы не чувствовать себя человеком, живущем в квартире с незапертой дверью:

Смените пароль администратора, установленный по умолчанию.

Измените имя беспроводной сети — по умолчанию SSID (Service Set Identifier). Лучше, чтобы оно было уникальным и не содержало никаких ваших персональных данных.

Включите фильтрацию MAC-адресов. MAC (Media Access Control, в переводе Управление доступом к среде передачи) — уникальный идентификатор сетевого устройства. Внесите в список разрешенных MAC-адреса только ваших компьютеров и мобильных устройств, поддерживающих Wi-Fi.

Включите шифрование данных, передаваемых по беспроводной сети. Шифрование по стандарту WPA (или WPA2) обеспечивает большую безопасность по сравнению с шифрованием по стандарту WEP, так как он использует динамическое шифрование ключей. Однако если WPA не поддерживается всеми вашими сетевыми беспроводными устройствами, придется установить более старый и менее надежный стандарт WEP.

В заключение хочется сказать следующее. Правильная защита своего компьютера должна строиться на умении не столько латать те дыры, через которые уже прошло вторжение, хоть и это умение очень ценно и важно, сколько предвидеть те опасности, которые еще не случились, но могут случиться при определенном стечении обстоятельств.

Блез Паскаль когда-то выразил эту мысль более точно и лаконично: «Предвидеть — значит, управлять». Ваш домашний компьютер — это маленькое королевство, в котором вы король. Так не относитесь же к своему королевству с безразличием, управляйте им бережно, предвидя потенциальные угрозы и устраняя их заблаговременно.

Vova

Vova